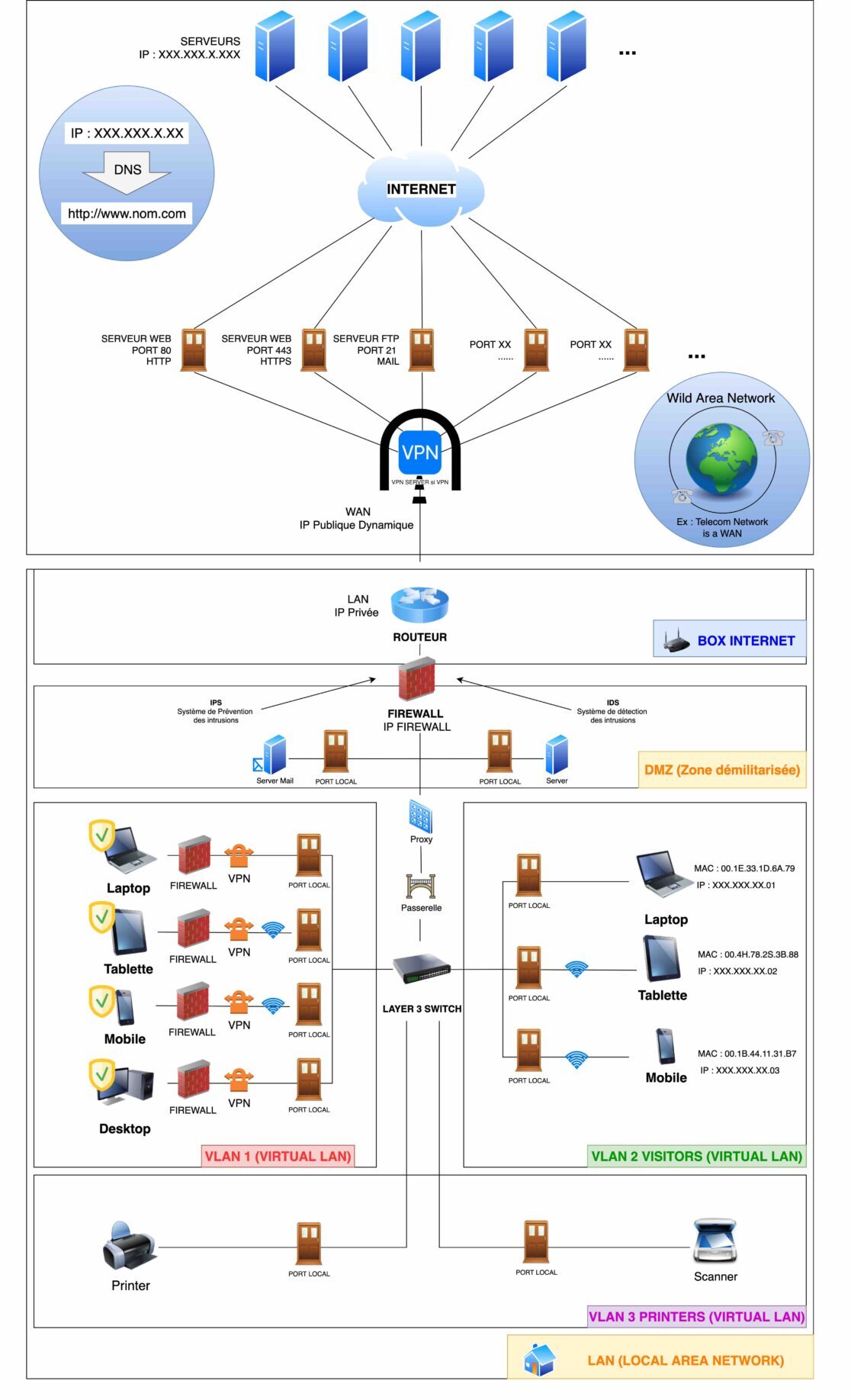

LAN (Local Area Network) : réseau informatique local qui permet de relier par wifi ou câbles Ethernet plusieurs appareils informatiques entre eux situés dans un environnement commun. Le LAN peut aussi se connecter à l’extérieur grâce à un accès Internet.

WAN (Wild Area Network) : réseau qui interconnecte plusieurs réseaux locaux (LAN). Dans une entreprise ou un commerce, un WAN peut être constitué de connexions au siège social d’une société, de succursales, de services Cloud et d’autres installations. Les réseaux étendus ne sont pas limités au même emplacement géographique qu’un réseau local.

VLAN (Virtual Local Area Network) : réseau virtuel local qui permet d’avoir des réseaux indépendants sur le même équipement réseau physique

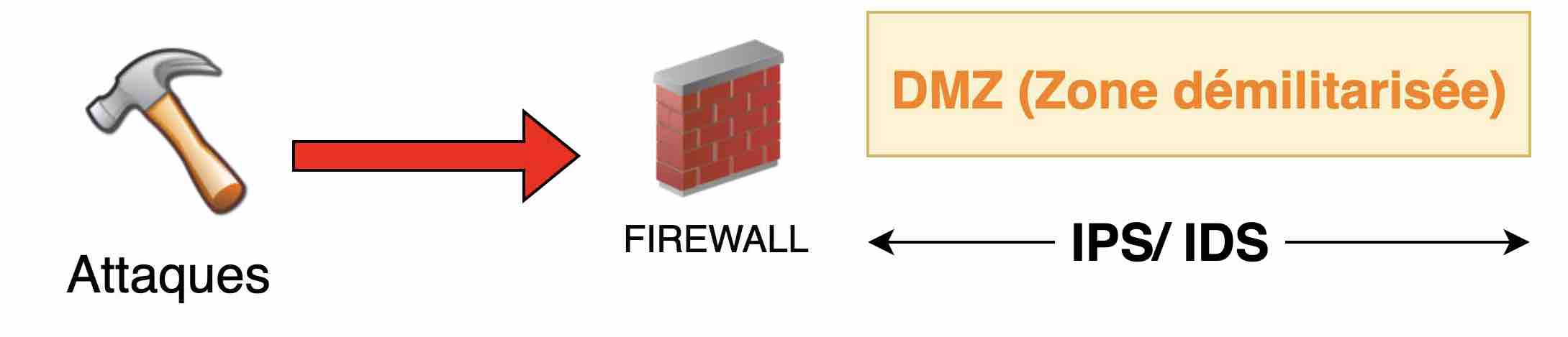

Firewall (Pare feux): appareil de protection du réseau, un logiciel et/ou un matériel permettant de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communications autorisés sur ce réseau informatique. Il filtre les adresses IP et les ports.

Port (logiciel) : Un port est un numéro unique codé sur 16 bits. Il y a donc 65536 ports différents possibles. Un port est une porte d’entrée à un service (service web, service dns, service mail,…) sur un équipement (pc, serveur,…) connecté à un réseau. L’ensemble des services est référencé et donne lieu à une affectation précise des ports. Un site web est ainsi visible sur le port 80, l’envoi de mail se fait sur le port 25 et sa réception sur le port 110.

Passerelle: Pont entre deux réseaux informatiques de type différent par exemple un réseau local et internet.

Adresse IP (Internet Protocol) : numéro unique attribué de manière provisoire ou durable à un ordinateur connecté à un réseau informatique qui utilise le protocole internet.

Adresse MAC : Identifiant physique associé à une machine. C’est un numéro unique au monde et qui ne peut pas être modifié.

DNS (Domaine nouns système) : Le DNS permet d’associer un nom compréhensible, à une adresse IP. On associe donc une adresse logique, le nom de domaine, à une adresse physique l’adresse IP. Le nom de domaine et l’adresse IP sont uniques.

DMZ (Demilitarized zone) : sous-réseau qui héberge les services exposés et accessibles de l’extérieur d’une entreprise. Elle agit comme une zone tampon avec les réseaux non sécurisés tels qu’Internet.

IDS (Intrusion Détection Systems) : systèmes qui analysent et surveillent le trafic réseau pour détecter des signes indiquant que des hackers utilisent une cybermenace connue afin de s’infiltrer dans votre réseau ou y voler des données. Les systèmes d’IDS comparent l’activité réseau en cours avec une base de données d’attaques connues afin de détecter divers types de comportements tels que les violations de la politique de sécurité, les malwares et les scanners de port.

IPS (Intrusion Prevention Systems) : systèmes qui agissent dans la même zone du réseau qu’un pare-feu, entre le monde extérieur et le réseau interne. Les IPS rejettent de façon proactive les paquets réseau en fonction d’un profil de sécurité si ces paquets représentent une menace connue.

VPN (Virtual Private Network) : logiciel qui s’installe sur plusieurs appareils reliés à Internet. Une fois le VPN activé, un tunnel sécurisé se crée entre l’appareil et le réseau Internet. Les informations qui y transitent sont chiffrées. L’activation s’effectue en se connectant à un serveur VPN distant. Ainsi, on obtient une nouvelle adresse IP d’emprunt et celle de l’appareil est masquée.

Proxy : Un serveur proxy est une sorte de pont qui vous relie au reste d’Internet. Il agit comme intermédiaire. Le proxy web surveille les échanges entre deux hôtes en se plaçant au milieu. Il peut être utilisé pour interdire l’accès à certains sites web. Il permet aussi de contourner certaines restrictions de navigation et d’être un peu plus anonyme en rendant compliqué la remontée vers l’internaute.

Switch : équipement ou appareil qui permet l’interconnexion d’appareils communicants, terminaux, ordinateurs, serveurs, périphériques reliés à un même réseau physique. Il fractionne le réseau en domaines de collision indépendants. Il en existe de différents niveaux (1-7). Suivant les niveaux, ils ont des fonctionnalités qui varient. Dans notre schéma, nous avons utilisé un de niveau 3 avec des fonctions de routeur c’est-à-dire que l’on peut paramétrer quel chemin des données peuvent prendre ou non.

Routeur : équipement matériel informatique dont la fonction principale consiste à orienter les données à travers un réseau.

Server (ou serveur en français) : matériel ou logiciel, c’est un ordinateur qui exécute des opérations suivant les requêtes effectuées par un autre ordinateur appelé « client ». C’est pourquoi on entend souvent parler de relation « client/serveur ». Le serveur offre un ensemble de services à des clients auquel il est connecté en réseau par le biais d’Internet ou d’un intranet.

Protocole : un protocole est un ensemble de règles définissant le mode de communication entre deux ordinateurs.

Protocole TLS (Transport Layer Security) : protocole qui assure l’authentification, la confidentialité et l’intégrité des données entre deux applications informatiques communicantes.

Protocole HTTP (HyperText Transfer Protocol) : protocole de communication entre un client et un serveur pour le World Wide Web.

Protocole HTTPS (HyperText Transfer Protocol Secure) : protocole qui permet au navigateur et au serveur d’échanger des informations. Mais contrairement au HTTP, le HTTPS va permettre de crypter les échanges avec une couche de chiffrement SSL (Secure Socket Layer) ou TLS (Transport Layer Security), rendant les données illisibles si elles venaient à être interceptées par la mauvaise personne.

Mot de passe fort : utilisent une combinaison de lettres, chiffres, majuscules, minuscules et symboles pour former une série imprévisible de caractères ne ressemblant pas à des mots ou à des noms.

Gestionnaire de mot de passe : un logiciel qui stocke tous les mots de passe et les protège en les chiffrant. Il évite de retenir des dizaines de mots de passe ou de les noter en clair dans un fichier texte ou un post-IT. (avec exemple) Il permet également de générer des mots de passe béton. (Exemple de gestionnaire : NordPass, 1Password, LastPass, DashLane, Keepass)

2.

2.