ENFIN UNE EXPLICATION SIMPLE POUR COMPRENDRE ET PROTÉGER VOTRE RÉSEAU.

On vous montre comment vos noms d’utilisateur et vos mots de passe peuvent être hackés en quelques minutes et quelles sont les bonnes pratiques et les outils pour protéger votre réseau chez vous et au sein de votre entreprise.

1. LA CYBERSÉCURITÉ : POURQUOI S’Y INTÉRESSER ?

Peut-être êtes-vous de ceux qui utilisent le même mot de passe sur absolument tous les portails de connexion pour être sûrs de ne pas l’oublier ? Ou peut-être choisissez-vous un prénom, un nom ou un mot qui vous est familier pour vous en souvenir plus facilement ? Même si, au fond, vous savez pertinemment que votre mot de passe n’est pas fort, vous ne craignez pas vraiment les attaques. Les hackers en sweat noir, c’est uniquement dans les films, direz-vous. Et puis au fond, vos données sont-elles vraiment vulnérables ? Et si oui, attireront-elles des personnes malveillantes ? 🤔

Jean Dupont, chef d’entreprise non averti.

Imaginez le cas d’une PME qui hébergerait son site sur un CMS comme WordPress. Le chef d’entreprise, Jean Dupont, qui s’occupe aussi de la maintenance du site, ne se soucie pas plus que de raison de la sécurité alors il choisit un nom d’utilisateur simple : “JeanDupont”, et comme mot de passe : “monentreprise14”.

Mais alors comment cela se passe-t-il côté hacker ? Comment un nom d’utilisateur qui contient son nom personnel et un mot de passe faible peuvent-ils lui faire perdre du temps, de l’argent, des processus et des clients ?

Un cas d’école trop vu.

Malheureusement pour elles, beaucoup d’entreprises négligent les aspects liés à la cybersécurité. Rien d’étonnant à cela, les particuliers eux-mêmes sont les premiers non avertis sur les attaques informatiques dont ils peuvent être victimes. Vous pensez à fermer à clé la porte de votre maison le soir, vous avez peut-être même une alarme pour vous protéger des intrusions. Mais vérifiez-vous régulièrement vos mises-à-jour pour être sûrs de ne pas subir d’attaque à cause d’une faille dans un logiciel ? Avez-vous installé un VPN pour vous assurer de ne pas être suivis jusqu’à chez vous ?

Dans cet article, vous comprendrez mieux d’où viennent les attaques, comment les hackers s’y prennent, quel est leur but mais aussi quels outils vous permettront d’analyser votre réseau et comment mieux comprendre l’architecture d’un réseau. 😉

2. DANS LA PEAU D’UN HACKER

2. DANS LA PEAU D’UN HACKER

a. Outils d’analyse et d’attaque

Pour commencer à vous mettre dans la peau d’un hacker, il va vous falloir les bons outils. On vous explique tout ! C’est parti ! Tout d’abord, vous allez avoir besoin d’une distribution de Linux adéquate. On a choisi pour cet exemple d’utiliser Kali. L’objectif de Kali Linux est de fournir une distribution regroupant des outils nécessaires aux tests de sécurité d’un système mais vous l’aurez compris ces outils sont aussi très utiles aux hackers. Comment installer Kali sur votre PC sous Windows ou sur votre Mac ? On vous l’explique maintenant et on vous met les liens nécessaires…🙂

PC avec Système d’exploitation Windows : Si vous êtes team Windows, vous allez voir, nul besoin d’avoir fait une école d’ingénieur pour installer Kali. Première étape, il va falloir aller dans le panneau des fonctionnalités. Tapez simplement Fonctionnalités dans le menu Démarrer, et cliquez sur la proposition « Activer ou Désactiver des fonctionnalités sous Windows”. Si tout se passe bien, vous devriez voir apparaître une fenêtre comme celle là :

La prochaine étape c’est de cocher la case “Sous-systèmes Windows pour Linux”. Une fois cochée, redémarrez votre ordinateur. La manip faite précédemment va vous permettre de trouver le système d’exploitation Linux Kali prêt à installer. Alors rendez-vous dans le Microsoft Store, recherchez “Kali” et vous trouverez le système d’exploitation tant attendu. Après c’est simple, suivez les étapes d’installations et ouvrez l’invite de commande. Et là, sans le savoir, vous venez de créer une machine virtuelle, donc une machine dans la machine ! C’est la classe, non ?

Mac avec Système d’exploitation Mac OS

Il va vous falloir un émulateur de système. “Mais c’est quoi ça ?” Pour faire simple, c’est un logiciel qui va vous permettre de simuler le fonctionnement d’un autre ordinateur avec le système d’exploitation de votre choix. Ici, vous l’aurez compris on s’en servira pour utiliser Linux Kali sur votre Mac. Cela va vous permettre d’avoir une fenêtre avec le système d’exploitation Linux Kali et tous ses outils ! Voici le lien pour télécharger UTM : https://mac.getutm.app/ . Vous pouvez aussi le télécharger depuis l’App Store mais on vous prévient, il est payant sur l’App store.

Une fois que vous aurez installé UTM (on vous laisse allez voir sur Youtube les meilleurs tutos pour ça 😉), il n’y a plus qu’à installer Kali Linux (image ARM). Et là c’est par ici : https://www.kali.org/get-kali/#kali-bare-metal. Vous n’avez plus qu’à sélectionner le Kali qui correspond à votre puce. Nous on a une puce Apple M1, alors on a téléchargé la version M1. “Euh moi je sais pas ce que c’est ma puce ???” Pas de soucis, vous pouvez cliquer sur la pomme en haut à gauche de votre Mac puis sur A propos de ce Mac pour connaître la puce de votre Mac et télécharger la bonne version de Kali.

Et voilà, il ne vous reste qu’à ouvrir UTM et importer votre Kali et vous serez bientôt dans la peau d’un hacker avec tous ses outils .😎Pour ouvrir Kali et le paramétrer dans UTM, une fois de plus, Youtube est votre ami et vous trouverez des tutoriels adaptés à votre Mac en attendant que l’on vous en fasse un fasse d’exception récapitulant tout. 😅

Tout est installé ? Vous êtes prêts ?? C’est parti alors ! 😃

b. Méthode d’attaque

Alors quel est le secret de fabrication des hackers ? Dans ce sous-titre, vous allez vous mettre dans la peau d’un véritable crack informatique. Vous comprendrez alors ce qu’il se passe réellement derrière l’ordinateur d’un hacker mais surtout à quel point vous êtes vulnérables.

La méthode

Comme nous l’avons évoqué plus haut, les noms utilisateurs et les mots de passe d’interface constituent des failles, et donc des portes d’entrées aux personnes malveillantes 👀. Et si votre mot de passe est aussi simple que le nom de votre animal de compagnie ou de la date de votre mariage, alors c’est du pain béni pour les hackers. Mais alors, comment ça marche ?

Revenons à notre chef d’entreprise déjà mentionné. L’URL de son site, c’est-à-dire le nom de domaine de son site internet, est public. Rien de surprenant, il doit l’être s’il veut être visité par d’éventuels clients. Cependant, à partir de cet URL, on peut obtenir beaucoup d’informations.

Pour commencer, ouvrez l’invite de commande depuis l’icône “invite de commande “ ou “émulateur de terminal” dans votre session Linux Kali.

Par exemple, en tapant sur un invite de commande Linux (la commande wpscan fonctionne uniquement pour les sites hébergés par WordPress),

vous obtiendrez des informations sur le site tels que le nom du serveur, mais aussi le nom des plugins utilisés pour créer et gérer le site. Cela peut paraître dérisoire…on peut découvrir quels sont les plugins utilisés par votre site, et alors ? Eh bien, imaginez que l’on puisse aussi découvrir les failles de ces mêmes plugins, par exemple, tel plugin utilisé n’est pas à jour, alors ce que vous affiche l’invite de commande, ce n’est ni plus ni moins qu’une faille.

Comment le hacker va-t-il utiliser cette information contre notre chef d’entreprise ? En tapant le nom du plugin en question sur un outil tel que www.cvedetails.com, il pourra en savoir plus sur sa vulnérabilité et utiliser les failles données comme porte d’entrée. 😳

Trouver le nom d’utilisateur.

Continuons notre investigation. Est-il possible de connaître le nom d’utilisateur que Jean Dupont utilise pour se connecter sur l’interface de WordPress ? Vous vous en doutez : oui. Pour cela, le hacker tapera sur son invite de commande :

Ce n’est pas plus compliqué que ça, et le hacker obtiendra comme par magie le nom d’utilisateur 🧙♂️. Pas très rassurant, non ? Pour notre ami Jean, cela signifie que son nom et son prénom sont sur la place public, le hacker a accès à des données personnelles le concernant. Si notre chef d’entreprise avait choisi un nom d’utilisateur plus “crypté” tel que “@PetitPoisson51” ou “a5f9t63”, il n’aurait pas eu ce problème. Mais passons, ce qui est fait est fait. Vous allez voir, le pire est à venir. 🥶

Trouver le mot de passe.

Pour connaître le mot de passe de notre ami Jean, la marche à suivre est simplissime. 🥱 La première chose à faire est de télécharger une wordlist, c’est-à-dire un fichier contenant une liste non exhaustive des mots de passe les plus utilisés par les utilisateurs. Le site kali.org propose gentiment une worldlist de plusieurs dizaines de milliers de mots de passe potentiels à télécharger gratuitement. 😵Alors, qu’est ce qu’on en fait de cette liste gracieusement offerte ?

Eh bien, une fois téléchargée, on l’installe en tapant la commande :

Ensuite, on ouvre le dossier en tapant la commande ci-dessous et tadaa ! Une somptueuse liste de dossiers contenant des milliers de mots de passe.

“Mais on ne va quand même pas essayer chaque mot de passe de la wordlist un par un ?” nous direz-vous. Alors techniquement si, mais c’est le job de la machine. Et, ce n’est pas pour vous vexer mais elle va aller nettement plus vite que vous. Et que nous aussi d’ailleurs 🙄. Donc c’est parti, on a plus qu’à taper une commande ultra simple pour lancer le processus :

Vous la reconnaissez ? C’est la même commande que pour trouver des infos sur le site et le nom d’utilisateur, mais on y ajoute l’emplacement du dossier où trouver le password, et l’username déjà trouvé. Une fois appuyé sur entrée, la machine se met en quête d’une correspondance entre le mot de passe de notre chef d’entreprise et d’un mot de passe contenu dans la wordlist. Alors combien de temps avant de trouver la combinaison du coffre-fort ? ⏳ Vous vous en doutez, cela dépend de la combinaison. Si Monsieur Dupont n’a pas eu meilleure idée que de choisir “motdepasse”, comme mot de passe, ça va être très rapide pour la machine de trouver une correspondance voir moins d’une minute. Mais s’il a choisi “(m0t2pa$$)”, ce sera déjà plus de challenge, voir même, la machine risque de ne pas trouver de correspondance entre sa base de donné et le mot de passe mystère.

Conclusion

Pourquoi on vous fait cette petite démo ? Pas pour vous faire peur. En fait, on veut vous montrer que vous n’êtes pas invulnérable mais aussi qu’il existe des moyens de renforcer la sécurité de votre réseau et serveur (wordpress dans le cas présent). Même si vous ne pouvez pas empêcher des utilisateurs mal intentionnés de connaître l’URL de votre site ou son IP, vous pouvez leur compliquer la tâche en choisissant un nom d’utilisateur peu explicite (pas de nom ni de prénom) et un mot de passe fort 💪.(Allez voir notre définition d’un mot de passe fort dans le glossaire.) Ou encore mieux vous pouvez utiliser un gestionnaire de mot de passe !! (Cf. glossaire) Ainsi, même si le risque 0 d’intrusion n’existe pas, vous renforcez la sécurité de votre interface et de votre site.

Oui, oui c’est un jeu d’enfant le hacking 😜

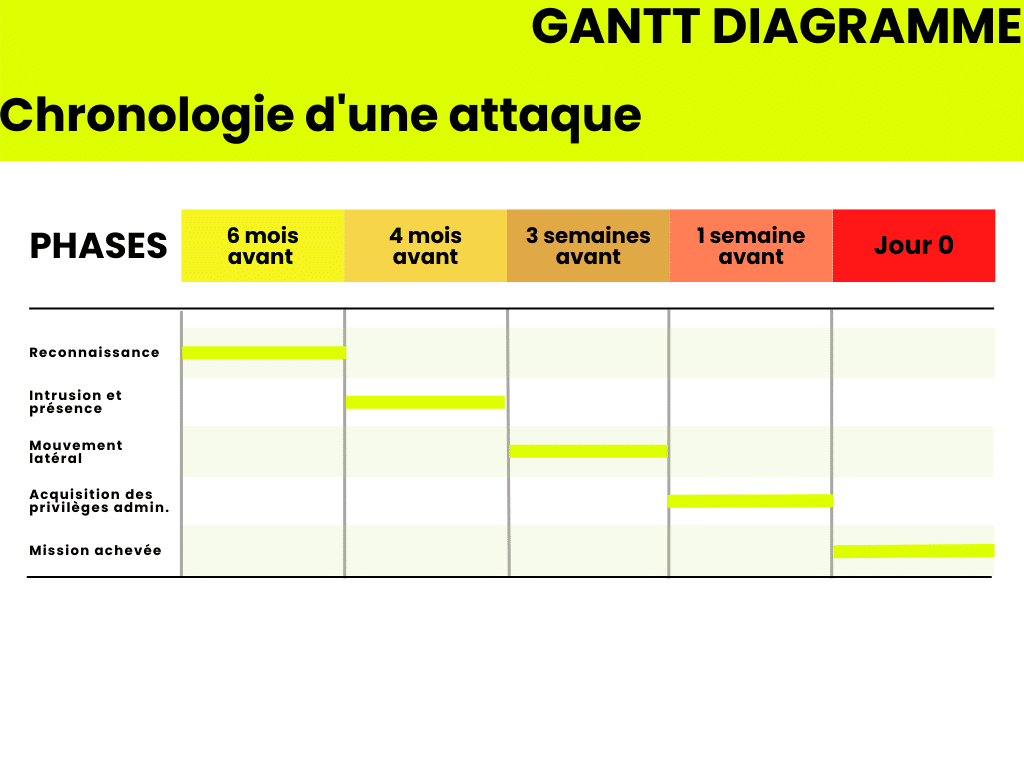

c. Chronologie d’une attaque

Pour vous donner une idée de la chronologie d’une attaque d’un pirate, on vous a fait un petit diagramme. Tout commence par la Première phase, la reconnaissance : phase pendant laquelle le pirate observe sa proie, identifie son arme ⚔️. Pour le moment, vous ne savez pas que vous êtes observé. Deuxième phase, l’intrusion : ça y est, le pirate est dans votre réseau mais à priori, il est intraçable. Il peut aller se balader tranquillement en quête de vos identifiants et mots de passe, mais c’est l’homme invisible. Troisième phase, le mouvement latéral. Même si le nom vous fait penser à une position de pilate, en réalité ça traduit le pirate qui prend ses aises dans votre réseau. Il grignote de plus en plus de données personnelles et s’approprie sans gêne vos fichiers de mots de passe. Quatrième phase : l’acquisition des privilèges administrateurs. Le pirate se prend pour le boss et s’approprie les droits administrateurs🤴. Plus rien ne l’arrête ! Cinquième phase : Le pirate frappe son coup final. Il a pu exfiltrer les données clients, corrompre les systèmes vitaux et interrompre les opérations de l’entreprise. Là, il détruit souvent les preuves de son passage avec un ransomware. On est loin d’une happy end.😥

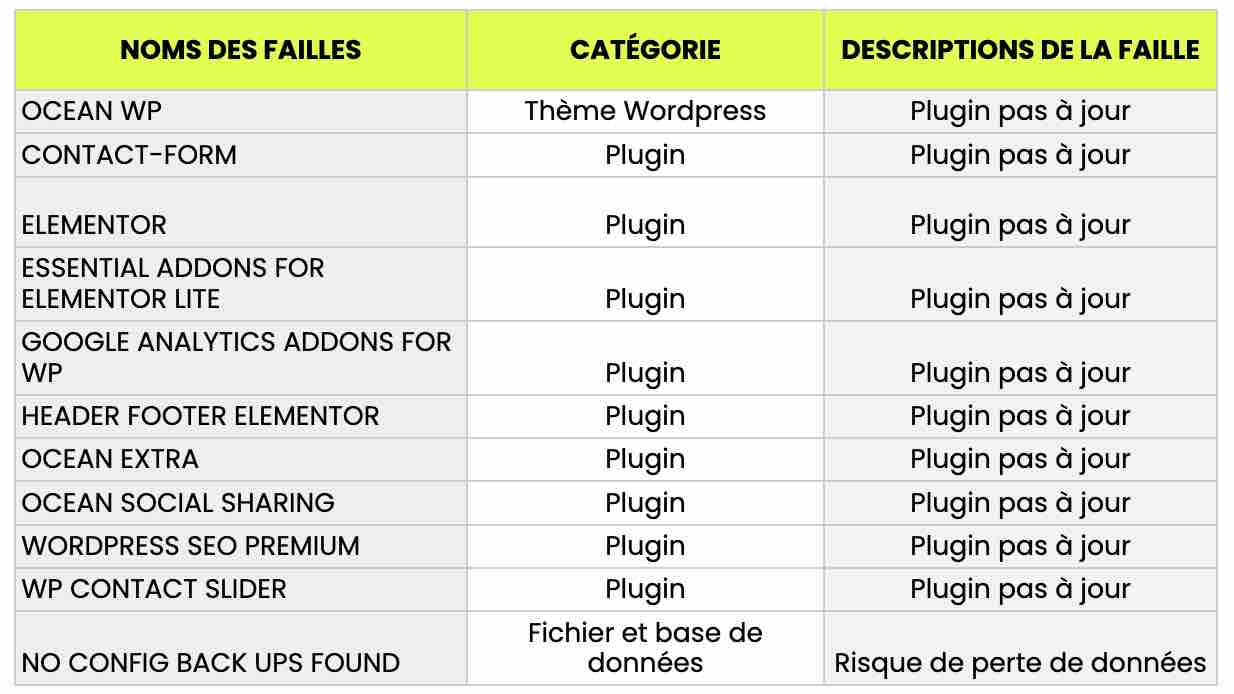

d. Origine des failles

C’est quoi le maillon faible ?

Pour récapituler d’où peuvent venir les failles de votre site internet, on vous a fait un tableau aux petits oignons (de rien, ça nous fait plaisir). Il regroupe l’analyse des failles d’un site wordpress dont on ne vous dira pas le nom. 😉

C’est pour quoi faire ?

Finalement, que recherchent les hackers en hackant le système d’une interface ? Reprenons des nouvelles de notre ami Jean Dupont. Ce brave homme a fondé son entreprise de vente de porcelaine depuis 5 ans maintenant. Son entreprise marche bien, et même trop bien aux goûts d’un de ses concurrents. Ce concurrent veut mettre des bâtons dans les roues de notre chef d’entreprise préféré 😈. Alors même s’il existe des méthodes plus traditionnelles comme lancer des œufs sur sa vitrine, ce concurrent mal intentionné va pouvoir l’embêter depuis son ordinateur. Un premier exemple de ce qu’il va pouvoir faire, c’est modifier son site. “Pas méchant comme attaque” vous direz-vous. En effet, ça peut avoir l’air gentillet. Mais si le dit concurrent modifie le contenu des textes, la couleur du fond voire publie des propos diffamatoires sur l’entreprise, ça commence à devenir gênant ! 😶 L’image de l’entreprise devant la clientèle pourrait s’en trouver ternie. Dans le pire des cas, le hacker pourrait aussi supprimer le site. Et là, si vous avez investi plusieurs milliers d’euros dans la création de celui-ci, c’est très embêtant. Alors vite, allez vérifier que vous avez bien fait une sauvegarde de vos données et checkez vos plugins !

Encore plus loin.

Comme vous le concevez peut-être, le hacking ne se limite pas à la modification de votre site. Quand il concerne une entreprise de plus grande envergure, l’attaque est différente. Ce que possède de plus précieux une entreprise, ce sont ses process. Cela peut être le processus de fabrication de la fameuse madeleine, de la fameuse pâte à tartiner ou encore du fameux cheese burger 🍔. Si les fichiers contenant ses process ne sont pas suffisamment protégés, ils peuvent être volés facilement par des concurrents mauvais joueurs. On ne le dira jamais assez, attention aux maillons faibles ! 😬

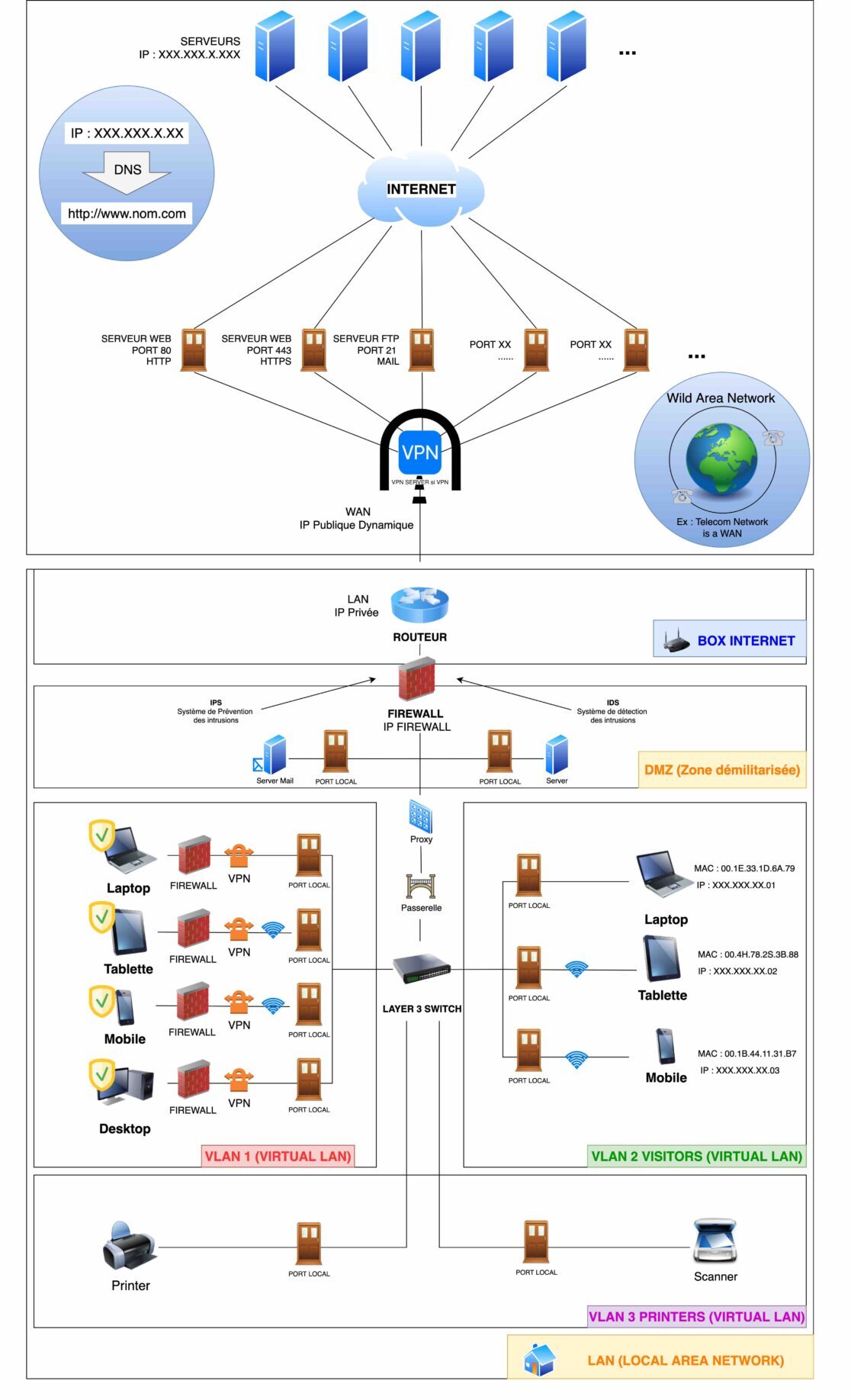

3. PROTÉGER VOTRE RÉSEAU DOMESTIQUE ET PROFESSIONNEL

a. Architecture d’un réseau

Allez ! Comme un schéma vaut mille mots, on vous en a préparé un pour vous montrer l’architecture d’un réseau avec les bases pour se protéger. N’hésitez pas à consulter le glossaire en annexe si certains termes barbares vous échappent. 😉

b. Menaces

Les virus

Il s’agit d’un logiciel qui est prévu pour se propager d’ordinateur en ordinateur. Celui-ci est généralement caché dans un logiciel qui peut sembler tout à fait normal. Selon le programmeur et son objectif, celui-ci peut-être plus ou moins dangereux. Il peut endommager de manière plus ou moins importante le système d’exploitation qui l’héberge.

Il va se propager à travers les échanges et notamment les réseaux de peer to peer. Ils sont souvent inclus dans les Keygens. Mais ils peuvent être transportés sur les clés USB, sur les réseaux, dans les mails, dans les macros…

Les vers informatique

Il s’agit d’un logiciel qui va se reproduire automatiquement à partir du moment où la machine se trouve sur un réseau. Ce qui peut donc occasionner une contamination rapide de ce dernier. Le principal réseau étant internet.

La grande différence entre un ver et un virus c’est que le premier n’a pas besoin d’un programme dans lequel se cacher. Il va exploiter les ressources de la machine hôte pour se reproduire. Un ver peut avoir différents objectifs en plus de se reproduire sur le réseau. Il peut très bien espionner, ouvrir une porte dérobée, détruire des données, envoyer des requêtes…

L’attaque brute

C’est une technique qui va tester tous les mots de passe possible pour accéder à une application. Si vous possédez le login, le logiciel va tester tous les mots de passe possible jusqu’à trouver le bon. Si vous n’avez pas le login il devra trouver la combinaison.

La technique peut durer des jours et des jours. Pour gagner du temps, il est possible d’utiliser un dictionnaire de mot de passe. Si le mot de passe se trouve dedans c’est gagné.

Le spam

Le spam est du courrier indésirable. C’est des communications non sollicitées envoyées en masse sur Internet ou via un système de messagerie électronique.

Le cheval de troie

Il s’agit d’un logiciel malveillant qui est composé de différentes parties. Ils peuvent contenir plusieurs particularités comme les portes dérobées pour un accès à distance à la machine, les logiciels espions pour récupérer des données, les droppers pour installer un virus…

Chaque cheval de Troie à un objectif qui lui est spécifique et il peut combiner les fonctions. A savoir qu’il peut dissimuler ces activités avec la méthode des Rootkits.

Rootkit

C’est un ensemble de techniques qui sont mises en place par un logiciel. Son objectif est de permettre un accès non autorisé sur une machine distante de la manière la plus discrète possible. En effet, ce dernier doit rester en place dans le temps sans que personne ne le détecte.

Il s’installe donc furtivement dans l’environnement. Généralement un Rootkit va cibler des serveurs d’entreprises plutôt que des ordinateurs de particulier. En effet des serveurs sont continuellement en fonction contrairement à nos ordinateurs.

Phishing

Il s’agit d’une technique qui est très utilisée. C’est plus une escroquerie en ligne, elle permet d’usurper l’identité d’un site internet. Elle est d’une grande simplicité à mettre en œuvre. Il suffit de copier l’interface d’un site internet et de modifier légèrement le nom de domaine.

Ensuite, l’objectif est de ramener le plus d’utilisateurs habituels du service pour récupérer leurs identifiants lorsque ces derniers vont se connecter. Par exemple, un pirate reprend l’interface de Paypal et utilise le nom de domaine « paipal ». Si un utilisateur insère son identifiant et son mot de passe, c’est le pirate informatique qui récupère les informations et il pourra donc les réutiliser.

Publiciel (Adware)

Il s’agit de logiciels qui vont afficher des publicités lors de leurs utilisations. C’est un logiciel qui est généralement découpé en deux parties. La première partie est l’appât pour que l’utilisateur morde à l’hameçon. Il peut s’agir d’un jeu à installer sur votre ordinateur.

Une fois installée, c’est la seconde partie du logiciel qui se dévoile, celle-là va s’occuper d’afficher de la publicité sur votre ordinateur. Très rapidement le nombre de publicités qui s’affiche devient insupportable.

Keygen

Il s’agit d’un logiciel qui va générer une clé d’activation valide pour un logiciel. Le but est d’utiliser ce logiciel sans payer grâce à cette clé. Ce logiciel est généralement créé par un programmeur qui aura utilisé une méthode de « reverse engineering ». Ce type de logiciel est souvent utilisé pour cacher un virus ou un cheval de Troie qui s’active lorsque l’utilisateur demande à obtenir une clé.

Keylogger

Il s’agit des enregistreurs de frappe. Cela signifie que tout ce qui sera tapé au clavier sera enregistré par le logiciel et enregistré. Il s’agit généralement de logiciel espion qui sont installés pour surveiller une personne ou subtiliser des informations sur cette dernière.

Rançongiciel

C’est un logiciel malveillant qui va infecter une machine et prendre en otage le contenu de ce dernier en chiffrant l’ensemble des données qu’il contient. Pour déchiffrer le contenu, le logiciel demande une rançon.

Spyware

Sa signification en français permet de comprendre immédiatement son objectif. Il signifie « logiciel espion ». Son but est donc de collecter un maximum d’informations sur l’utilisateur de la machine. Il va analyser l’ensemble des habitudes de l’utilisateur pour les envoyer vers un serveur.

Wabbits

Il fait partie de la famille des logiciels malveillants. C’est un programme qui s’auto réplique très rapidement, il peut avoir plusieurs objectifs malveillants. Ils restent différents des virus, car ils ne contaminent pas les programmes ou les documents. Ils sont également différents des vers, car ils ne se propagent pas par le biais des réseaux.

c. Préconisations

On vous partage nos meilleures astuces pour vous prémunir et vous protéger des attaques, chez vous ou en entreprise. 😎

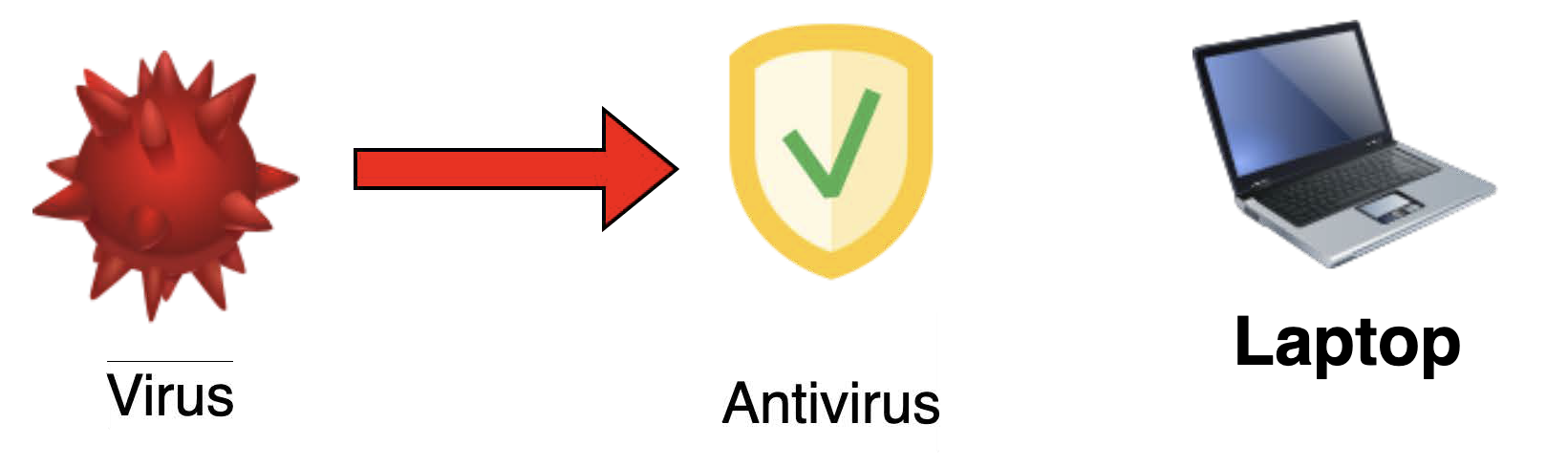

Installer un antivirus et vérifier qu’il soit à jour sur chaque appareil.

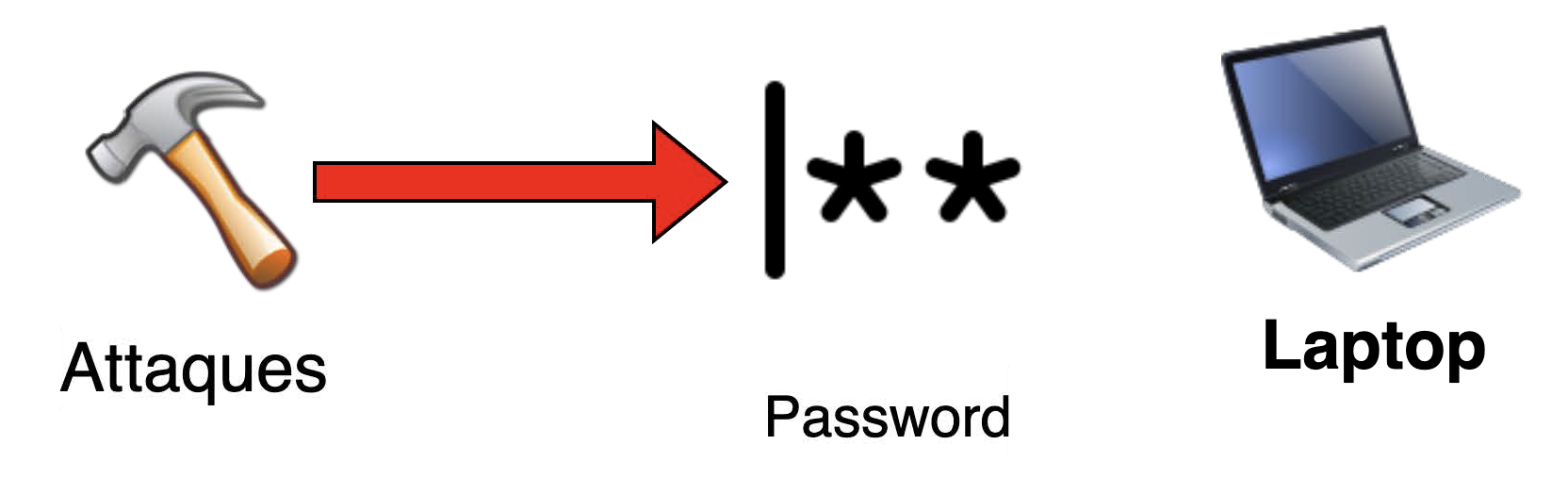

Choisir des mots de passe fort avec un nombre d’essais limités.

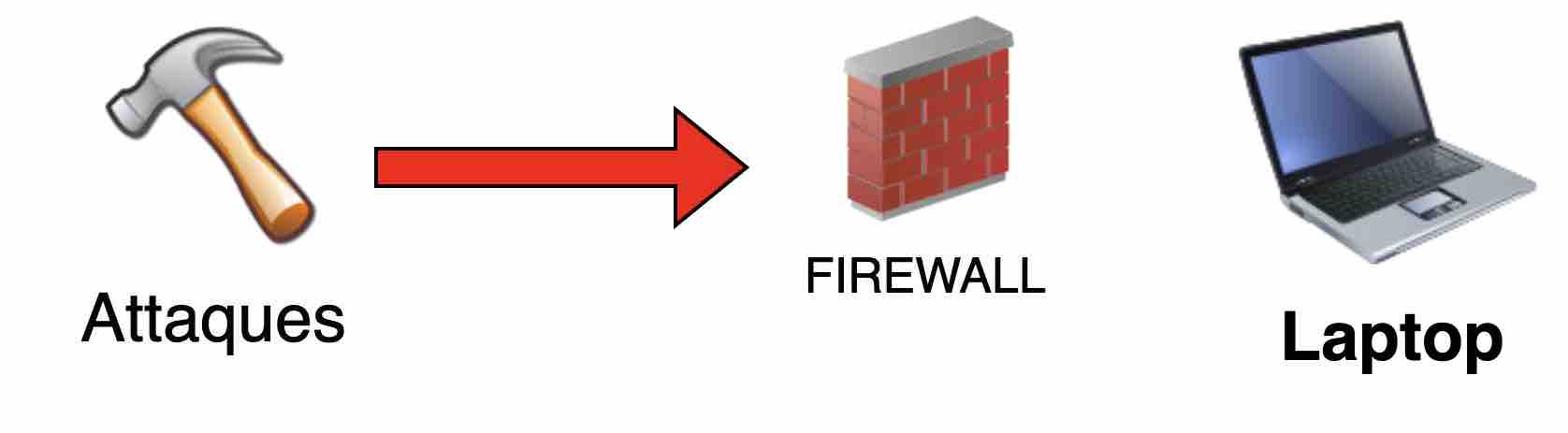

Installer un firewall pour limiter les accès. Il filtre les ports et les adresses IP.

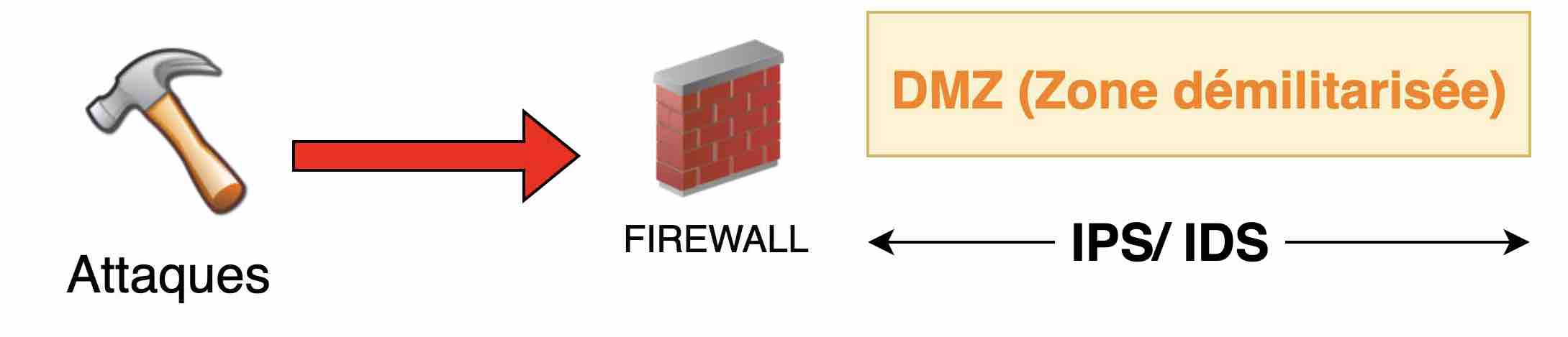

Mettre en place un firewall pour créer une zone démilitarisée après le routeur (box internet dans le cas présent). Celui-ci recevra les informations de listes connues de dangers et limitera les accès.

Installer un switch de niveau 3 qui limitera l’accès au réseau internet des LAN ayant des équipements ne possédant pas de pare-feux ni d’anti-virus (imprimantes, etc.). En cas d’attaque, cela permettra d’isoler le réseau.

Chez soi, installer un VPN qui utilisera un protocole de déchiffrement pour faire passer tout le trafic internet par un tunnel chiffré – un réseau privé virtuel – entre l’ordinateur et un serveur VPN distant. Cela sécurise les données et empêche les tiers de les intercepter.

En entreprise, le VPN permettra de délocaliser son IP mais on lui préfèrera un proxy.

Sur son serveur :

- Effectuer les mises à jour (plugins, etc.)

- Choisir des mots de passe forts, et limiter à 3 essais.

- Effectuer des sauvegardes sur un disque dur externe non connecté en permanence et un cloud.

- Mettre en place le protocole TLS.

- Données en HTTPS

En entreprise, installer un proxy pour :

- Limiter l’accès aux sites à risques.

- Réduire les temps de chargement.

- Masquer son IP, seule l’IP du Proxy sera visible.

- Contourner censure Web.

4. LE GLOSSAIRE POUR TOUT COMPRENDRE

LAN (Local Area Network) : réseau informatique local qui permet de relier par wifi ou câbles Ethernet plusieurs appareils informatiques entre eux situés dans un environnement commun. Le LAN peut aussi se connecter à l’extérieur grâce à un accès Internet.

WAN (Wild Area Network) : réseau qui interconnecte plusieurs réseaux locaux (LAN). Dans une entreprise ou un commerce, un WAN peut être constitué de connexions au siège social d’une société, de succursales, de services Cloud et d’autres installations. Les réseaux étendus ne sont pas limités au même emplacement géographique qu’un réseau local.

VLAN (Virtual Local Area Network) : réseau virtuel local qui permet d’avoir des réseaux indépendants sur le même équipement réseau physique

Firewall (Pare feux): appareil de protection du réseau, un logiciel et/ou un matériel permettant de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les types de communications autorisés sur ce réseau informatique. Il filtre les adresses IP et les ports.

Port (logiciel) : Un port est un numéro unique codé sur 16 bits. Il y a donc 65536 ports différents possibles. Un port est une porte d’entrée à un service (service web, service dns, service mail,…) sur un équipement (pc, serveur,…) connecté à un réseau. L’ensemble des services est référencé et donne lieu à une affectation précise des ports. Un site web est ainsi visible sur le port 80, l’envoi de mail se fait sur le port 25 et sa réception sur le port 110.

Passerelle: Pont entre deux réseaux informatiques de type différent par exemple un réseau local et internet.

Adresse IP (Internet Protocol) : numéro unique attribué de manière provisoire ou durable à un ordinateur connecté à un réseau informatique qui utilise le protocole internet.

Adresse MAC : Identifiant physique associé à une machine. C’est un numéro unique au monde et qui ne peut pas être modifié.

DNS (Domaine nouns système) : Le DNS permet d’associer un nom compréhensible, à une adresse IP. On associe donc une adresse logique, le nom de domaine, à une adresse physique l’adresse IP. Le nom de domaine et l’adresse IP sont uniques.

DMZ (Demilitarized zone) : sous-réseau qui héberge les services exposés et accessibles de l’extérieur d’une entreprise. Elle agit comme une zone tampon avec les réseaux non sécurisés tels qu’Internet.

IDS (Intrusion Détection Systems) : systèmes qui analysent et surveillent le trafic réseau pour détecter des signes indiquant que des hackers utilisent une cybermenace connue afin de s’infiltrer dans votre réseau ou y voler des données. Les systèmes d’IDS comparent l’activité réseau en cours avec une base de données d’attaques connues afin de détecter divers types de comportements tels que les violations de la politique de sécurité, les malwares et les scanners de port.

IPS (Intrusion Prevention Systems) : systèmes qui agissent dans la même zone du réseau qu’un pare-feu, entre le monde extérieur et le réseau interne. Les IPS rejettent de façon proactive les paquets réseau en fonction d’un profil de sécurité si ces paquets représentent une menace connue.

VPN (Virtual Private Network) : logiciel qui s’installe sur plusieurs appareils reliés à Internet. Une fois le VPN activé, un tunnel sécurisé se crée entre l’appareil et le réseau Internet. Les informations qui y transitent sont chiffrées. L’activation s’effectue en se connectant à un serveur VPN distant. Ainsi, on obtient une nouvelle adresse IP d’emprunt et celle de l’appareil est masquée.

Proxy : Un serveur proxy est une sorte de pont qui vous relie au reste d’Internet. Il agit comme intermédiaire. Le proxy web surveille les échanges entre deux hôtes en se plaçant au milieu. Il peut être utilisé pour interdire l’accès à certains sites web. Il permet aussi de contourner certaines restrictions de navigation et d’être un peu plus anonyme en rendant compliqué la remontée vers l’internaute.

Switch : équipement ou appareil qui permet l’interconnexion d’appareils communicants, terminaux, ordinateurs, serveurs, périphériques reliés à un même réseau physique. Il fractionne le réseau en domaines de collision indépendants. Il en existe de différents niveaux (1-7). Suivant les niveaux, ils ont des fonctionnalités qui varient. Dans notre schéma, nous avons utilisé un de niveau 3 avec des fonctions de routeur c’est-à-dire que l’on peut paramétrer quel chemin des données peuvent prendre ou non.

Routeur : équipement matériel informatique dont la fonction principale consiste à orienter les données à travers un réseau.

Server (ou serveur en français) : matériel ou logiciel, c’est un ordinateur qui exécute des opérations suivant les requêtes effectuées par un autre ordinateur appelé « client ». C’est pourquoi on entend souvent parler de relation « client/serveur ». Le serveur offre un ensemble de services à des clients auquel il est connecté en réseau par le biais d’Internet ou d’un intranet.

Protocole : un protocole est un ensemble de règles définissant le mode de communication entre deux ordinateurs.

Protocole TLS (Transport Layer Security) : protocole qui assure l’authentification, la confidentialité et l’intégrité des données entre deux applications informatiques communicantes.

Protocole HTTP (HyperText Transfer Protocol) : protocole de communication entre un client et un serveur pour le World Wide Web.

Protocole HTTPS (HyperText Transfer Protocol Secure) : protocole qui permet au navigateur et au serveur d’échanger des informations. Mais contrairement au HTTP, le HTTPS va permettre de crypter les échanges avec une couche de chiffrement SSL (Secure Socket Layer) ou TLS (Transport Layer Security), rendant les données illisibles si elles venaient à être interceptées par la mauvaise personne.

Mot de passe fort : utilisent une combinaison de lettres, chiffres, majuscules, minuscules et symboles pour former une série imprévisible de caractères ne ressemblant pas à des mots ou à des noms.

Gestionnaire de mot de passe : un logiciel qui stocke tous les mots de passe et les protège en les chiffrant. Il évite de retenir des dizaines de mots de passe ou de les noter en clair dans un fichier texte ou un post-IT. (avec exemple) Il permet également de générer des mots de passe béton. (Exemple de gestionnaire : NordPass, 1Password, LastPass, DashLane, Keepass)

CONCLUSION

Voilà, la cybersécurité n’a plus de secret pour vous à présent. Enfin si, quelques uns, mais on en reparlera plus tard 😉. On espère que cet article vous aura donné envie de faire vos mises-à-jour, des sauvegardes, et vous aura permis de mieux comprendre les abysses des attaques pirates. On vous remercie d’avoir lu cet article d’un bout à l’autre et on vous dit à bientôt pour d’autres écrits abyssales. 😎